Финансирование. Деньги жизненно важны для терроризма, это «двигатель вооруженной борьбы». Непосредственность и интерактивность коммуникаций в Интернет в совокупности с неограниченным радиусом его действия открывает огромные возможности для роста денежных пожертвований, как это видно на примере ряда мирных политических организаций и деятелей гражданского общества. Террористы ведут поиск финансов как через свои сайты, так и путем использования инфраструктуры сети Интернет в качестве средства мобилизации ресурсов с помощью незаконных методов. Наиболее популярные среди них:

- – прямые просьбы на террористических сайтах . Некоторые террористические группы просят финансирование напрямую через сайт у его посетителей. Эти просьбы могут быть изложены в форме общих заявлений, подчеркивающих, что организация нуждается в деньгах, наиболее часто сочувствующих прямо просят о финансовой поддержке, сопровождая просьбу информацией о банковском счете или реквизитах оплаты через Интернет . Например, основной сайт Ирландской республиканской армии содержит страницу, на которой посетители могут делать пожертвования посредством кредитных карт . В то же время «Информационный сервис верноподданных Ольстера», являющийся отделением «Добровольческих Сил Верноподданных» (структура ИРА), принимает пожертвования через систему PayPal, также приглашая тех, кому неудобно вносить деньги, жертвовать вещи, например, пуленепробиваемые жилеты. Второй связанный с этим метод сбора средств – это классификация посетителей сайта путем заполнения он-лайн профилей и определения потенциальных жертвователей и контакт с ними . Эта функция может выполняться автоматически сервером. Третий путь – создание он-лайн магазинов и продажа через них книг, видеокассет, флагов, футболок и прочей атрибутики, имеющей символику террористических и экстремистских организаций ;

- – мошенничество с использование средств электронной коммерции . Согласно сведениям Ж. – Ф. Рикарду, одного из руководителей антитеррористических подразделений Франции, многие исламские террористические проекты финансируются путем мошенничества с кредитными картами. Имам Самудра, приговоренный к смерти за соучастие во взрывах 2002 года на Бали, опубликовал тюремные мемуары в 280 страниц, которые включают главу о кардинге для начинающих. По мнению голландских экспертов, существуют неопровержимые доказательства международных правоохранительных органов и ФБР о том, что некоторые террористические группы финансируют свою деятельность путем современных мошеннических схем, таких как нигерийские письма . Достаточное количество доказательств поддерживает точку зрения о том, что связанные с террористами организации и лица используют Интернет-бизнес как средство для увеличения финансирования террористических действий. Например, в декабре 2002 г., техасский провайдер InfoCom и его должностные лица были обвинены по 33 пунктам за деятельность по обеспечению коммуникаций и связанной с этим поддержки, а также финансовой помощи террористическим организациям, включая Хамас и его подразделение “Фонд святой земли для помощи и развития”. Капитал на создание InfoCom был пожертвован первоначально Надей Элаши Марзук, женой номинального главы Хамас Моузы Абу Марзука;

- – использование благотворительных взносов . Террористические организации имеют историю использования не только бизнес-средств, но также благотворительности для тайного сбора финансов. Это особенно популярно у исламистских групп и осуществляется путем директив, призывающих благочестивых мусульман делать регулярные пожертвования. В некоторых случаях террористические организации собирают пожертвования, которые якобы пойдут на гуманитарные цели. Примеры такого предприятия включают в себя деятельность Mercy International, Вафа аль-Игата аль-Исламия, Фонда Рабита, Фонда Аль-Рашит, организации «Помоги нуждающимся». Кроме рекламы в сочувствующей прессе, эти «пожертвования» также рекламируются на исламских сайтах и в чатах, переадресовывая заинтересовавшихся лиц на сайт, где непосредственно находится воззвание. Террористы также пользуются «фильтрацией» существующих благотворительных организаций для тайного получения средств. Многие из организаций занимающихся сбором еды, одежды, образованием нуждающихся, обеспечением медицинской помощью, в дополнение к своей миссии гуманитарной помощи имеют скрытую миссию по поддержке террористов и оказанию материальной помощи вооруженным группам. Материалы, размещенные на сайтах этих организаций, могут содержать намеки на помощь террористам, но могут не говорить ничего о секретных целях.

Как показывают вышеприведенные примеры, поддержка, которую ищут террористы и которая им предоставляется, не всегда может быть выражена в денежной форме. В данной работе термин «финансирование» используется не только в качестве обозначения передачи террористам денежных средств, но и для обозначения передачи любых необходимых террористам ресурсов, поддерживающих их организации и осуществление ими операций.

Создание сетей , что позволяет террористам действовать в более децентрализованной манере, которая позволяет рассредоточенным действующим участникам групп связываться друг с другом и эффективно координировать действия при меньших затратах. Интернет позволяет не только поддерживать связь внутри группы, но и связь вовне. Глобальная сеть увеличивает возможности террористов трансформировать структуру групп и соединять их путем предоставления альтернативного пространства для коммуникаций и обсуждений, а также позволяет группам связываться с внутренними подгруппами и организациями извне со всего мира через веб-сайт. Большинство исследователей акцентируют внимание на появлении новых форм террористических организаций, приспособленных к новой информационной эре. Они утверждают, что террористы будут продолжать перемещаться от иерархической структуры организации к проектированию сетей новой информационной эпохи. Больше усилий будет прилагаться для построения транснациональных, связанных посредством Интернет групп, чем создания отдельных групп. Этот тип организационной структуры качественно отличается от иерархического построения. Наиболее вероятно, что террористы будут организованы, чтобы действовать в более “сетевом” варианте, децентрализовано, «многоканально». В идеале, не должно быть одной, центральной фигуры лидера, командования или штаб-квартиры. Внутри сетей практически нет или вообще нет иерархии, существует множество лидеров, количество которых зависит от размеров группы. Другими словами, у группы нет определенного «сердца» или «головы», которые могут быть мишенью. Чтобы реализовать свой потенциал, такой сети необходимо использовать новейшие информационные и телекоммуникационные технологии. Интернет становится основным компонентом существования такой организации.

Планирование и координация . Для объяснения, почему современные it -системы, особенно Интернет, так полезны террористам в создании и поддержке сетей, наиболее важной является возможность более быстрого, дешевого и конспирологически безопасного управления потоками информации. Кроме того, интеграция компьютерных средств с коммуникационными значительно повысила разнообразие и уровень сложности передаваемой информации. Это позволяет обоснованно говорить о том, что чем выше степень организации сетей в террористической группе, тем более высока вероятность, что информационные технологии используются для поддержания работы сети. Например, многие из террористов, которые были обвинены в США в организации террористического акта 11 сентября 2001 года, использовали для коммуникаций электронную почту. В обвинении четырех членов Вооруженной исламской группы (Джамайа аль Исламия) утверждается, что компьютеры использовались для передачи, пересылки, распространения писем и связи между лидерами группы и ее членами в США и по всему миру. Точно так же 4 человека, обвиненные в 2002 году в Орегоне, как утверждается, связывались посредством электронной почты, координируя усилия, направленные на то, чтобы поехать в Афганистан и оказать поддержку Аль-Каиде и талибам в борьбе против США.

Развитие коммуникаций уже сейчас привело к тому, что благодаря Интернет управление перемещается из штабов на конспиративные квартиры и кафе, в блиндажи и землянки боевиков. Спутниковый телефон (как правило, взятый на чужое имя), хороший ноутбук, нехитрые дополнительные принадлежности, из обычного компьютерного магазина – и полевой штаб террористической группировки получает возможность работы в глобальной сети из любой точки, доступной средствам коммерческой космической связи (зон не доступных этой связи сейчас фактически не осталось). И всё это может размещаться в укладке, переносимой всего одним человеком. Инструкторам подрывного дела, связи и разведки теперь необязательно покидать теплые берега Персидского залива для преподавания своих дисциплин. Подробнейшие инструкции, схемы и чертежи, при необходимости, снабженные фотографиями или видео роликом по-кадрово воспроизводящим действия подрывника, при сборке и установке взрывного устройства любой сложности могут быть доступны по Интернету курсантам-боевикам в любом месте.

Качественная подготовка диверсионно-террористического акта требует немало времени и информации. Возможности Сети позволяет детально разработать диверсионную акцию, с учетом всех деталей и тонкостей находясь за тысячи километров от места событий.

В Сети, к услугам террористов карты и планы нужного масштаба любого района или участка местности, детальный прогноз погоды (а это возможность предусмотреть характер действий федеральной авиации). Можно получить информацию о том, как меняются свойства местности в зависимости от времени года и суток (проходимость, преодолимость перевалов и водных преград, маскировочные свойства лесных массивов). Имея точные координаты постов и объектов федеральных войск в местах проведения контртеррористических операций, зная технические характеристики армейских средств наблюдения, разведки и поражения, становится возможным проложить наиболее безопасные маршруты подхода к объекту. Можно рассчитать выбор позиций для своих узлов связи вне зоны досягаемости пеленгаторов наших спецслужб и решать десятки других задач. Все это можно делать, не покидая заграничного офиса и уже оттуда перегонять готовые рекомендации и разработки исполнителю.

Практика последних антиреррористических операций показала, что квалифицированно разработанные в «мозговых центрах» сценарии диверсий доводятся сразу до нескольких групп, и реализуются ими до тех пор, пока правоохранительные органы не найдут эффективного способа противодействия. К этому времени «на-гора» выдается новый сценарий. Не вызывает удивления то, как быстро удачные тактические приемы (особенно минной войны) освоенные талибами в Афганистане становились достоянием их чеченских «коллег» (Интернет-обучение в действии).

На страницах Сети, посвященных «прикладной» радиоэлектронике содержится жизненно важная для боевиков информация о методах и рецептах «взлома» кодов доступа на федеральные УКВ ретрансляторы гражданских служб. На практике это дает возможность радистам боевиков использовать систему связи государственных ведомств в своих интересах. При этом радист, использующий маломощную радиостанцию (при нормальных условиях с дальностью связи всего несколько километров), через ретранслятор получает возможность работать с корреспондентами не только по всей Чечни, Дагестану, Ингушетии, но и на прилегающих к ней территориях. Повсеместное использование боевиками наших ведомственных ретрансляторов стало головной болью для спецслужб. Информация о том, как реализовать эту возможность, тоже содержится в Интернете. Доступные коммерческие программы закрытия информации позволяют замаскировать, например, под рождественскую открытку, карту местности с нанесенной обстановкой, директивное указание — под коммерческий прайс-лист и т.д.

Интернет позволяет устанавливать связь не только с членами одной террористической организации, но и между разными группами. Например, существуют тысячи сайтов сторонников джихада, выражающих поддержку террористам. Эти сайты и связанные с ними форумы позволяют террористам из Чечни, Палестины, Индонезии, Афганистана, Турции, Ирака, Малайзии, Филиппин и Ливана обмениваться не только идеями и предложениями, но также практической информацией о том, как изготавливать бомбы, создавать террористические ячейки, и, в конечном счете, совершать атаки.

Уменьшение риска. Поскольку террористические группы подвергаются возрастающему преследованию со стороны правоохранительных органов, они стремятся эволюционировать в сторону большей децентрализации, для которой Интернет наиболее удобен. Интернет позволяет группам единомышленников из разных стран легко и свободно общаться, что особенно важно, когда деятельность должны быть изолированной и незаметной. Отказавшись от физического места для встреч и организации, многие террористические группы создали виртуальные сообщества посредством чатов и сайтов для продолжения распространения своей пропаганды, учебы и тренировок. Информационные технологии дают террористическим организациям глобальную силу и размах без неизбежного обнаружения. В конспирологическом плане, Интернет устанавливает безопасную дистанцию между теми, кто планирует атаки и теми, кто атакует, между теми, кто предоставляет террористам место для основных и промежуточных баз, явочных квартир, снаряжения и вооружения и остальными членами организации.

Благодаря Интернету группы боевиков могут быть географически нелокальны. Современный терроризм широко использует идеи «безлидерного сопротивления» . Безлидерное сопротивление как метод возникло в 1960–70-х. Тогда в этих целях использовали печатные СМИ, сейчас – блоги и вебсайты. Безлидерность имеет и другой важный аспект. Раньше самыми опасными террористическими организациями были те, которых поддерживало то или иное государство. Сейчас это не так, и именно благодаря безлидерности. Сейчас спонсирование идет в основном через так называемые субгосударственные структуры (sub-state entities), нечто вроде глобальных корпораций. Это сильно усложняет задачу контртеррористических сил. Для примера, вот несколько простых, но эффективных способов ухода террористов от слежки в Сети:

два террориста создают тридцать анонимных аккаунтов веб-почты с тридцатью разными паролями. В первый день месяца используется первый аккаунт, на следующий день – второй и т. д. Часто сообщения шлют из библиотек и кафе, что еще больше затрудняет отслеживание трафика; создается письмо в папке «Черновики», но не отсылается. Адресат, зная пароль, заходит на аккаунт и смотрит в этой папке. Мониторинг трафика почты не поможет засечь этот обмен; используется кодированный язык. Слова, не привлекающие внимания, не фиксируются системами мониторинга контента. В ходе подготовки событий 9/11 на форумах, за которыми уже шло наблюдение, много писали о какой-то «свадьбе». Сообщения перехватывались, было ясно, что речь идет об атаке, – но где и когда она произойдет, так никто и не узнал. Мохаммед Атта (Mohammed Atta) и Рамзи бен аль-Шиб (Ramzi bin al-Shibh) маскировались под студентов. Они обменивались мэйлами, касавшимися целей предстоящих атак: в письмах речь шла об «архитектуре» (Всемирный торговый центр), «искусств» (Пентагон), «законах» (здание Конгресса США) и «политике» (Белый дом).

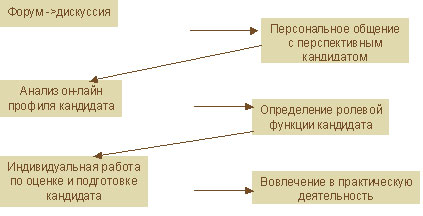

Вербовка (он-лайн рекрутинг) – это система мер выявления и мобилизации симпатизирующих лиц к более активной поддержке террористов и их действий. Интернет предлагает сразу несколько путей для достижения этого. Он делает для потенциальных рекрутов более доступной информацию об экстремистских идеях, существующих террористических организация, представляя большее количество данных, более быстро и в формате мультимедиа; глобальный размах сети позволяет экстремистским и террористическим группам пропагандировать себя большему количеству людей; в результате все возрастающих возможностей интерактивных коммуникаций предлагаются большие возможности для содействия данным группам и даже прямого контакта с ними. Один из начальных шагов он-лайн рекрутинга – путем использования форумов втянуть в дискуссию публику – неважно, сторонники это группы или противники, что дает террористам возможность обозначить свою позицию и тактику, и заинтересовать аудиторию, увеличить обсуждаемость своих слов и действий, повышая, тем самым, уровень поддержки и общей привлекательности.

1. Классическая схема он-лайн рекрутинга

Начинается общение, и если кандидат обладает нужными задатками, потенциалом, он получает команду прекратить постингина форум. Когда приходят к выводу, что новобранец готов действовать, связываются с оперативным лидером ячейки. Тем самым новобранец закончил идеологический курс обучения и перешел к тактическому. Ни идеолог, ни новобранец – не террористы с точки зрения закона. Они обмениваются легальной информацией. Более того, идеолог в этот момент прекращает контакты с новобранцем и его уже невозможно связать с террористической деятельностью. Ну а дальнейшее обучение – как избавляться от слежки, как закладывать бомбы и как выбирать цель, – проходит уже вне форума. После этого связь прекращается, новобранец получает указание собрать группу людей, верящих в то же, во что верит он сам, чтобы стать лидером ячейки. В конце концов деятельность переходит в оф-лайн. Как правило, новобранцы ни в каких полицейских «списках наблюдения» не состоят и в криминальной деятельности не замечены. У спецслужб нет никаких указаний на то, что именно эти люди могут быть причастны к подготовке терактов. Другие участники группы встречаются с ними «в реале», помогают сделать бомбу и уезжают до того, как производится атака. Предсказать и предотвратить такую атаку очень трудно.

Однако для всех террористических групп более важно активно искать подходящих рекрутов, чем ждать, когда они напрямую представят себя.

Одним из качественно новых способов вовлечения в экстремистскую и террористическую деятельность с помощью Интернета являются компьютерные игры. С середины 90-х годов прошлого века в России активно проводилась политика «компьютерного подавления пассионарности» через игровые системы. Логика авторов этой политики: человек, совершающий в ходе «сублимационных» квестов «героические подвиги», полностью выплескивающий свою агрессию (под которой понимается основное проявление пассионарности) и трансформирующий «виртуальную жизнь» по своим представлениям о добре и зле, полностью растрачивает на это всю свою «избыточную» пассионарную энергию и в реальности стабилизируется как «нормальный» (предельно управляемый) гражданин. В действительности результаты прямо противоположны: молодые «геймеры», у которых все больше теряются различия между игрой и реальностью (он-лайном и оф-лайном) привыкают к насилию, как единственному способу решения жизненных вопросов. Результат – более 10 процессов за последние три года, когда геймеры продолжали свою компьютерную «партию» в реале, совершая при этом убийства и другие тяжкие преступления. Такая «убийственная» форма компьютерной зависимости не могла пройти мимо заинтересованных лиц. Не очень фантастическую версию использования этой зависимости показали авторы фильма «На игре» (2009 год), но раннее она была реализована на сайте «Большая Игра. Сломай систему» ( http://rusigra.org) , функционирующий в Рунете с декабря 2007 года.

«Большая Игра» позиционируется как игровой многопользовательский проект, цель которого – «сломать систему», иными словами, препятствовать нормальному функционированию государственных структур.

рис. 1

Главная идея «Большой Игры» (декларируемая на сайте) — при помощи вербовки большого числа участников проводить диверсии против существующего в России режима, облекая акции в форму игрового взаимодействия.

Каждый участник игры может выбрать себе форму «борьбы с системой» – «Уличный боец» или «Интернет–боец» с соответствующими заданиями разной степени сложности. Демонстрируя отчеты о выполнении заданий в реальной жизни, участники повышают свой уровень. С ростом уровня бойца в Интернет-игре возрастает сложность и опасность задания для его прототипа в реальной жизни. Характер заданий, размещаемых на сайте, позволяет сделать вывод об ориентации организаторов на «геймерскую» аудиторию подростков и молодых людей, для которых уже теряется грань между оф-лайном и он-лайном.

Так, для «Уличного бойца» на вступительном уровне предлагается распечатывать листовки с символикой языческого бога Сварога и словами «Большая Игра», а затем обклеивать ими разнообразные предметы и объекты в городе проживания. На первом уровне необходимо нанести 50 знаков в людных местах, автомобилях «пришельцев», зданиях «силовиков системы», придумать «пять смешных унижающих сценариев постановки пришельца на колени для последующей съёмки видеороликов по лучшим сценариям», узнать адресные данные и телефоны участкового и его руководства. На втором уровне требуется написать на дверях автомастерских пришельцев « Осторожно, дикие звери » со Сварожичем, Прислать видео-ролик с постановкой пришельца на колени и его извинениями перед Русскими. Найти любого человека, позволившего себе негативные высказывания в Интернете в отношении Большой Игры и применить против него адекватные издевательские меры воздействия на своё усмотрение. Далее – по нарастающему сценарию. На шестом уровне бойцы должны присылать видеозаписи о перевернутых автомобилях и разрушении торговых киосков «пришельцев», двери которых должны быть заблокированы, мощными горящими петардами. Задания седьмого уровня рассылаются Игрокам на личные почтовые ящики . «Пришельцами» создатели проекта именуют приезжих из регионов Кавказа и бывших республик Советского Союза. Игроки материально заинтересованы — каждое их действие оплачивается виртуальными деньгами по установленной организаторами таксе. Натурализация виртуальных денег предусмотрена после достижения игроками определенного уровня.

На сайте «Большой игры» в разделе «Новости» публикуются не только отчеты о результатах действий участников, подтвержденные фотоизображениями. Здесь же можно прочитать рекомендации по конспирации , подробную инструкцию по изготовлению взрывного механизма с электронным будильником в качестве часового устройства , карикатуры на «пришельцев» и «силовиков системы», много другой «полезной» информации.

Среди прав и обязанностей участников особое внимание привлекают положения, посвященные конспирации. Провозглашая целью сетевого проекта «колоть неповоротливую Систему миллионами мелких уколов, но не стремление к перевороту» , организаторы обязывают игроков «не распространять информацию об участии в Игре и Игроках, за исключением случаев, определяемых Командой Игры, принять все меры к сохранению в тайне любой информации, которая может его идентифицировать, включая способы связи с Командой Игры». Особое внимание уделено безопасности игроков при выполнении заданий даже начального уровня: целенаправленные звонки должны производиться из телефонов-автоматов, рассылки по Интернет — из Интернет-кафе и одноразовых электронных почтовых ящиков, электронные фотографии с фиксацией выполненных заданий — через файлообменные сети .

Итоги этого вовлечения проявляются не только в виртуальной среде, где по запросу поисковик Google находит более 26 тысяч ссылок на упоминание Большой игры, но и в реальной жизни. В январе 2009 г. суд г. Невинномысска приговорил к полутора годам колонии-поселения студента И. Карцева, который подложил муляж взрывного устройства к зданию отдела УФСБ, а впоследствии обстрелял из охотничьего ружья жителей города. Свои действия И. Карцев объяснил тем, что решил принять участие в интернет-игре «Большая игра. Сломай систему» и выполнял требуемые задания.

В ставропольском краевом следственном управлении во время расследования уголовного дела И. Карцева в связи с размещением в Интернет условий проекта «Большая игра. Сломай систему» было возбуждено уголовное дело по ст. 282 УК РФ «Возбуждение ненависти либо вражды, а равно унижение человеческого достоинства». Устанавливались лица, подлежащие привлечению к делу в качестве обвиняемых, назначались экспертизы, в том числе лингвистическая . Однако сайт продолжает функционировать. Идеология и целепологание, качество построения и оформления сайта, уровень его технической поддержки говорит не столько о технологических возможностях, сколько о наличии достаточно сложившейся концепции разрушения «Системы» (России), использующей новейшие информационные технологии сетевых структур, безлидерного сопротивления, нейро-лингвистичекого программирования, манипуляции поведением больших социальных групп. Является ли эта «Большая игра» творчеством идейных самородков, операцией спецслужб по типу чекистской операции «Трест», внедрением внешних сил в российскую «геймерскую» среду с целью ее использования в экстремистских и террористических акциях – важно, но не принципиально. Главное — мы столкнулись с очередным сюрпризом из ящика Пондоры, который начинает саморазвиваться независимо от своих создателей исключительно в деструктивном направлении увлекая с собой наиболее деятельную часть нашей молодежи.

В качестве заключения :

Рассмотрение экстрима и экстремизма в одном контексте кроме их этимологической близости, оправдано, на наш взгляд их влиянием на личность. И в одном, и в другом случаях, речь идет о «полезных» и «вредных» аффектах (Аристотель), способных либо поднять личность на качественно новую ступень, либо – ее разрушить. Экстрим – объективная характеристика развивающегося социума, экстремизм – имманация политического процесса. Здоровое общество использует все возможности, для развития своих членов. Пока мы все находимся внутри социума, в котором нарастает как экстрим объективного происхождения (прежде всего – природно-климатический), силовые формы социального взаимодействия (вооруженные конфликты), так и следствия перерождения политических механизмов – экстремистские и террористические акции. Создается впечатление, что большая часть «цивилизованного» мира сознательно стремится к экстремуму, за которым либо гибель, либо новое качество. Однако, субъективные стремления (не важно – осознанные или нет) и базовые механизмы социального выживания сталкивались уже не раз. И в данном случае – если мы понимаем происходящее, значит мы можем в бифуркационном хаосе найти единственный правильный вектор движения.