Число объектов, подключенных к сети, достигло 4 млрд. Только число WEB-сайтов составляет 625329303 (Netcraft News).

Несколько лет назад хакерство перешло на коммерческие рельсы. В 2012 году доходы киберпреступников превысили доходы от наркотрафика. Для создания вредоносных программ стали привлекаться высококвалифицированные специалисты. Среди актуальных направлений — банковские атаки (интернет-банкинг), управление большими бот-сетями и разработка новых атак нулевого дня. Кибер преступность, став бизнесом, начала заботиться об эффективности. Стали разрабатываться программы, которые проводят статистический анализ и сопоставляют эффективность различных технологий киберпреступлений. Формируются кибер-армии, разрабатывается кибер-оружие (APT). Успешно атакован завод по обогащения урана и АЭС в Бушере (Иран). Для создания государственных botnet часто сознательно заражаются сайты различных учреждений. Таким образом, хакерством занялись государственные структуры.

Число объектов, подключенных к сети, достигло 4 млрд. Только число WEB-сайтов составляет 625329303 ( Netcraft News ).

Несколько лет назад хакерство перешло на коммерческие рельсы. В 2012 году доходы киберпреступников превысили доходы от наркотрафика. Для создания вредоносных программ стали привлекаться высококвалифицированные специалисты. Среди актуальных направлений — банковские атаки (интернет-банкинг), управление большими бот-сетями и разработка новых атак нулевого дня.

Кибер преступность, став бизнесом, начала заботиться об эффективности. Стали разрабатываться программы, которые проводят статистический анализ и сопоставляют эффективность различных технологий киберпреступлений.

Формируются кибер-армии, разрабатывается кибер-оружие (APT). Успешно атакован завод по обогащения урана и АЭС в Бушере (Иран). Для создания государственных botnet часто сознательно заражаются сайты различных учреждений. Таким образом, хакерством занялись государственные структуры.

Компания Symantec ежедневно детектирует около 73000 файлов, содержащих вредоносные коды. Взломанной оказывается каждая 100-120 машина, подключенная к Интернет.

Полное число разных видов атак неизвестно, но оно исчисляется десятками миллионов.

Выявление факта атаки достаточно непростая работа. Среднее время жизни атаки нулевого дня составляет около 300 дней. Процветающим криминальным бизнесом в России являются заказные DDoS атаки интернет-магазинов. Доход одного школьника, который за 150$ купил botnet , содержащую 12000 машин, и занялся DDoS -атаками составил около 1 млн. долларов в год.

DoS -атаки являются единственными, которые не используют ошибки в системном или прикладном программном обеспечении, а также дефекты сетевых протоколов. Если люди научатся делать меньше ошибок в программах, число сетевых атак соответствующим образом сократится. Современные botnet могут атаковать не только отдельных широкополосных клиентов, но и сервис-провайдеров, генерируя D 0 S -загрузку более 40Гбит/ c .

За последние 10 лет многообразие вредоносных кодов увеличивалось на 50% ежегодно.

На 2012 год 53% компаний рассматривают надежность и безопасность сети более важными свойствами, чем производительность или адаптивность.

В докладе 2012 WEB Security Report (Blue Coat) сообщается об увеличении числа вредоносных сайтов на 240%, в среднем любая организация сталкивается с 5000 новыми угрозами каждый месяц.

Благодаря полиморфности детектируется только 24% всех вредоносных кодов, что облегчает APT-атаки.

В день появляется 50000 новых сигнатур вредоносных кодов в дополнение к 6-20 млн. уже известных. Более 1000 различных типов атак угрожают смартфону или планшету. Можно ожидать новую атаку каждый день. В Китае зарегистрирована ботнет с числом смартфонов более миллиона.

Средняя стоимость киберпреступления в 2012 году выросла на 40% по сравнению с 2011. Число успешных атак достигло 102 в неделю (против 72 в 2011 году и 50 — в 2010).

Гари Дэвис (Gary Davis) из фирмы McAfee привел пример, когда система водоснабжения Южной Калифорнии наняла хакера проверить надежность ее сети управления. Хакер за час добился доступа и полного контроля над системой и осуществил добавление оговоренных химических веществ в воду. Это показывает, насколько уязвимы современные системы управления. CERT (Computer Emergency Response Team ) сообщает, что в октябре 2012 был занесен вредоносный код в систему управления турбинами одной из электростанций США. Заражение произошло через USB-память, которая использовалась сотрудниками сервисной команды для обновления программ управления. Аналогичным образом были заражены компьютеры Международной Космической станции.

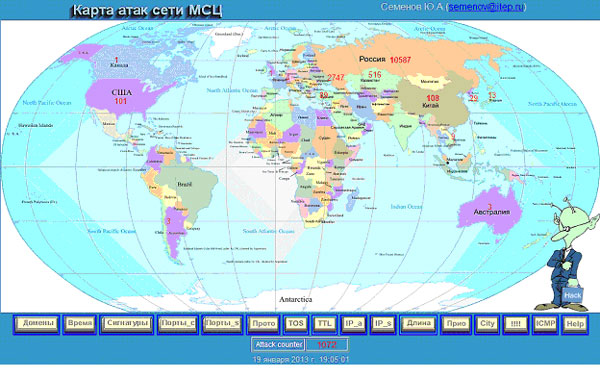

Поток атак сети Межведомственного Суперкомпьютерного центра РАН в пике достигает 64000 в час. Ниже показан пример географического распределения источников атак МСЦ РАН (рис. 1; 19 января 2013г). Наибольшую долю составляют атаки из РФ. Заметная часть этих атак предпринимается из локальной сети (инсайдеры).

Рис. 1. Географическое распределение источников атак сети МСЦ РАН

В первой половине ноября 2012г хакеры взломали два сервера проекта FreeBSD, используя украденные ключи SSH. Пользователям, которые инсталлировали программы, полученные от посредников FreeBSD.org, рекомендуется переустановить ОС на своих машинах. Администраторы серверов не могут гарантировать безопасность программ, скопированных с этих машин между 19-м сентября и 11-м ноября 2012.

В Великобритании ожидаются сетевые атаки на военные объекты. Проблема будет обсуждена на слушаниях в парламенте. В 2011 году была опубликована стратегия кибербезопасности Великобритании UK Cyber Security Strategy .

Особенно привлекательны для хакеров WEB -серверы, так как, заразив их, можно больше ничего не делать, — botnet будет формироваться сама за счет зараженных посетителей сайта.

Компьютеры и сети используются практически во всех областях человеческой деятельности. От эффективной работы такой системы зависят энергоснабжение, работа транспорта, производство, проектирование, и что особенно важно – здоровье и жизнь человека.

С помощью многих приборов, управляемых через Интернет, становится возможным удаленное убийство людей, во всяком случае, технически. Убийцы это могут делать с очень низкой вероятностью быть выявленными (по данным компании IID ). Человеческая история показывает, что если существует какой-то способ убийства, рано или поздно он будет применен. Среди примеров называются электрокардиостимуляторы, которые могут отключаться удаленно, автомобили, имеющие управление некоторыми системами через Интернет, или внутривенные капельницы, которыми можно управлять с помощью мышки.

Другой важный прогноз IID для 2014: даже если Интернет вас не убьет, он опустошит ваш кошелек за счет небезопасных NFC(Near-field communication) приложений.

Число банковских и платежных приложений на основе NFC зашкаливает, утверждает вице-президент Threat Intelligence Поль Фергюсон. Это золотая жила для киберпреступников, и они активно работают на этом поприще.

В Израиле объявлено о начале программы по обучению молодых людей в возрасте 16-18 лет средствам противодействия кибероружию и кибершпионажу (The Jerusalem Post).

В 2012 году 2 клиента из 1000 подверглись попытке незаконного доступа к их счетам на кредитных картах. Успешными оказались 9% атак.

Ситуация в сфере сетевой и информационной безопасности ухудшается от года к году. Требуются скоординированные усилия потенциальных жертв.

На что может рассчитывать обычный пользователь Интернет, если кругом столько угроз? Пользователю рекомендуется предпринять элементарные меры защиты: установить антивирусную регулярно обновляемую программу, локальный Firewall , не заходить на сомнительные сайты и не читать приложения писем, пришедших от незнакомых отправителей. Необходимо также своевременно устанавливать обновления ОС и приложений. В этом случае будет надежда, что взломают не его машину, а компьютер соседа, который таких мер не предпринял. Обычно, взламывают не какую-то конкретную машину (кроме случаев целевых атак), а ту, которую взломать проще.