Семенов Ю.А.

ФГБУ “ГНЦ РФ – Институт Теоретической и Экспериментальной физики” НИЦ “Курчатовский институт”

Информационные технологии сохраняют высокий темп развития. Наибольший вклад дают аналитика, Интернет вещей, повышение плотности записи, 3D-печать, облачные технологии, а также сетевая и информационная безопасность. Информационные технологии стали динамичной и высокодоходной отраслью экономики.

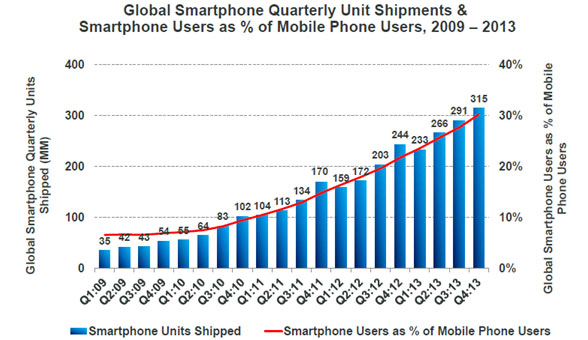

Число пользователей Интернет растет на 10% в год (Индия, Индонезия и Нигерия), число смартфонов — на 20% в год (Китай, Индия, Бразилия и Индонезия), а трафик мобильных устройств нарастает со скоростью 81% в год (рис. 1).

Рис. 1. Поквартальный рост числа смартфонов в 2009-2013гг

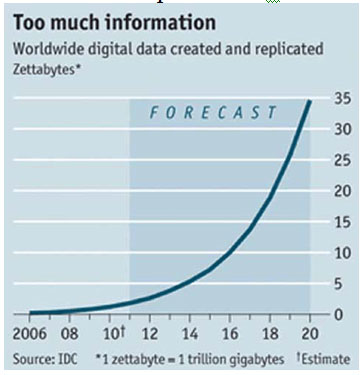

Суммарный объем данных, которыми владеет человечество, непрерывно растет (см. рис. 2). Темп роста безусловно увеличится по мере расширения области применения Интернета вещей. Сюда входят данные систем видеонаблюдения, мультимедиа, размещаемые пользователями в сети Интернет и т.д..

Рис. 2. Рост объема данных, накопленных человечеством до 2020г

Компания IBM усовершенствовала программу анализа данных Watson Discovery Advisor так, что она стала способна ответить на ваши вопросы, до того, когда вы их задали. Практически это развитие идей аналитики. Считается, что эта программа будет полезной в медицине, финансах и юридической деятельности. Можно считать, что эта система не просто запрограммирована, но и обучена.

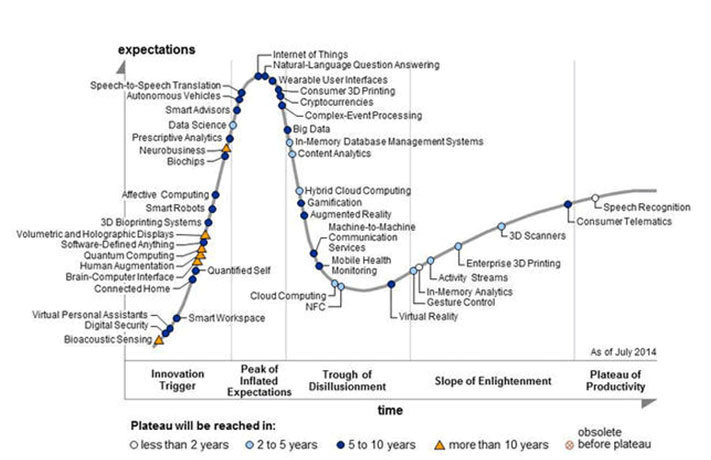

Ситуация с ИТ на июль 2014 и прогнозы на ближайшее будущее показаны на рис. 3.

Рис. 3. Эволюция ИТ и прогнозы на момент июля 2014 года.

В последние годы активно развивается сектор SDN (Software Defined Network). Рынок SDN-оборудования вырос в 2013 году на 192%, ожидается, что к 2018 году он достигнет уровня 18 млрд. долларов.

Прогнозируется, что будущие информационные центры будут базироваться исключительно на технологии SDN. Японская SDN-компания Midokura намерена сделать коды своих программ открытыми.

Современные технологии мониторинга и анализа позволяют контролировать биоизменения в тропических лесах и по всему миру. Речь идет о тысячах автоматических видеокамер, снабженных датчиками передвижения. Всего мониторировалось 16 районов с площадью 2000 квадратных километров каждый. Это позволило оценить многообразие животного мира и численность отдельных видов, а также влияние, которое оказывает на них изменение окружающей среды. Обработка этих данных невозможна без привлечения технологии работы с большими объемами данных.

Согласно оценкам экспертов компании Gartner Интернет вещей и сопряженные с ним сервисы к 2020 году обеспечат прибыль более 300млрд $. Это в свою очередь даст для экономики в целом до 1,9 триллиона долларов.

Компания Fujitsu намерена вернуть себе первое место в рейтинге суперкомпьютеров и создать машину с производительностью 1000 петафлопс (в 30 раз мощнее самой быстрой на сегодня машины).

Лидеры гостиничного бизнеса Hilton и Starwood намерены в ближайшее время внедрить технологию, которая позволяет их гостям использовать свой смартфон в качестве ключа от номера. Компания Starwood — владелица сети отелей Sheraton, Westin и «W» собирается обновить замки в 30000 номеров в 150 отелях. Компания Hilton планирует проделать аналогичную работу в 600.000 номерах. За последние четыре года группа продвинутых хакеров скомпрометировала сети отелей, для того чтобы атаковать высокопоставленных менеджеров крупных фирм, работающих в тихоокеанско-азиатском регионе. Это не составило большого труда, так как гости отелей авторизовались, вводя свое имя и номер апартаментов в качестве пароля. Анализ показал, что хакеры обычно знали заранее время прибытия и убытия гостя отеля.

Некоторые владельцы отелей в США (напр., Marriott International) обратились в FCC (Federal Communications Commission) c просьбой разрешить блокировку работы некоторых источников Wi-Fi внутри их зданий. Эта возможность нужна отелям, чтобы предотвратить помехи их внутренним коммуникациям и исключить утечки данных их клиентов.

Компания Starbucks утверждает, что уже сегодня 1 из 6 платежей осуществляется через мобильные средства. Число клиентов компании достигает 7 миллионов в неделю (США). Объемы мобильных платежей растут на 50% в год.

Компания CISCO предсказывает, что к 2018 году четверть населения будет использовать память персональных облаков. К этому времени объем данных в информационных центрах достигнет 8,6 зетабайта. При этом три четверти трафика будет приходиться на облачные технологии.

Европейский прогноз урагана Sandy в 2012 году оказался более точным, чем американский. Это подтолкнуло американскую администрацию к стимулированию разработки новых суперкомпьютеров, которые стали высокоприоритетными объектами инвестиций в Европе, Японии и Китае

Обсуждение идеи электронного голосования в качестве следующего шага развития демократии и дальнейшего внедрения цифровых технологий показало, что это вряд ли случится в 2015 году. Доклад парламентской комиссии о внедрении цифровой демократии в Великобритании опубликован в январе 2015 года. Анализ прошлых экспериментов показал, что все существующие системы имеют уязвимости для атак. Сегодня стоимость «бумажного» голосования составляет 1 фунт стерлингов за голос, а электронного — 70.

Правительство Великобритании оказывает поддержку экспорту продуктов, сопряженных с сетевой безопасностью. В Британии создано министерство цифровой экономики с Ed Vaizey во главе. Планируется инвестировать до 6 млрд фунтов, что создаст 40000 рабочих мест в сфере инноваций. Существенный вклад в отрасль планирует и министерство обороны.

Важным аспектом использования SSD-драйвов является их время жизни. Последние исследования SSD Intel, Kingston, Samsung и Corsair показали, что уровень их стабильности достаточно высок. В процессе испытаний периодически писались и переписывались 10Гбайт статических данных. Разрушение Intel 335 происходило после записи 750 Гбайт. Для Kingston HyperX 3K это происходило после записи 728ТБ. Контроль результатов и диагностика выполнялась с помощью программы SMART. SSD Corsair’s Neutron GTX выдерживали запись 1,2ПБ, а Samsung 840 Series начали сообщать о сбоях после записи 100 ТБ. На практике результат с записью 2 ПБ означает, что SSD будет нормально работать 1000 лет.

Появилось сообщение о создании зарядного устройства на основе графена. Ожидается, что устройство будет стоить 150$ (питание 5В подается через USB). Время зарядки составит 5 минут. В устройстве используется суперконденсатор на основе графена.

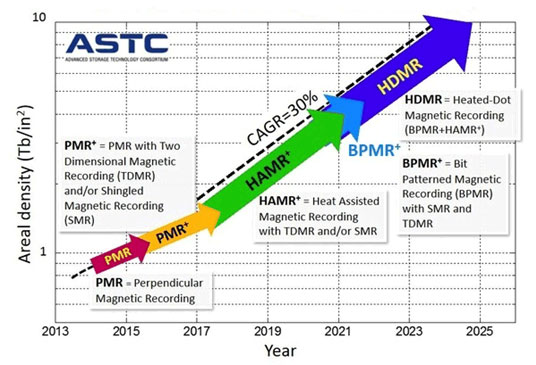

Ожидается дальнейший рост производительности и емкости жестких дисков. Эволюция их характеристик представлена на рис. 4.

Рис. 4. Эволюция технологии жестких дисков до 2025 года

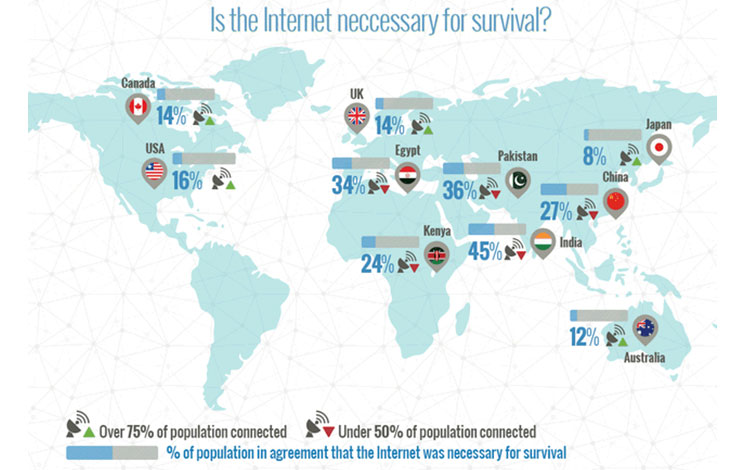

Произведена оценка (опрошено 20000 людей) влияния Интернет на выживание населения в разных странах. Большинство опрошенных отметили, что считают Интернет более ценным, чем лекарства. Выявлено, что жители стран с ограниченным доступом к Интернет (<47%) считают его важным социальным благом. Такие развивающиеся страны, как Кения (58% опрошенных), Индия (57%), Египет (55%) считают Интернет важным инструментом социальных изменений. Результаты опроса представлены на рис. 5.

Рис. 5. Влияние Интернет на выживание

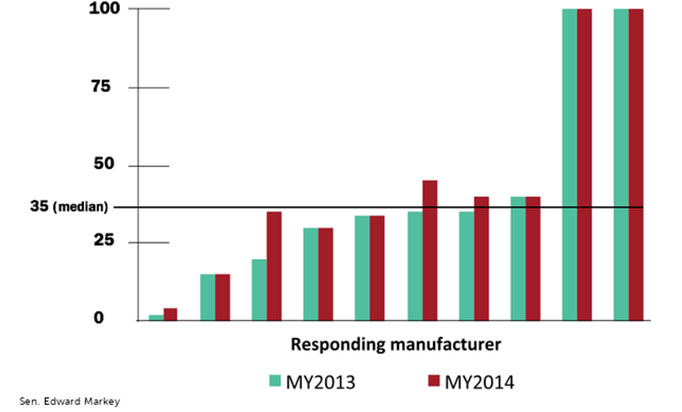

Широкое внедрение мобильных, беспроводных средств в автомобили приводит к снижению безопасности. Данные об этой проблеме появились в докладе сената США (сенатор Edward Markey, см. рис. 6). Из рис. 6 видно, что большинство транспортных средств снабжено системами регистрации перемещений, а уровень защиты этих данных от доступа извне оставляет желать лучшего.

Рис. 6. Процент автомобилей, пишущих историю перемещений

В продаже появились устройства, мониторирующие активность мозга человека «Emotiv Insight» (см. рис. 7). Устройство может также интерпретировать мозговые волны. Ожидается, что в 2015 году интерес к подобного рода приборам заметно возрастет.

Рис. 7. Устройство для чтения и интерпретации мозговых волн человека

Исследовательская лаборатория армии США (ARL) планирует использовать в своих разработках в 2015-30гг суперкомпьютер с вычислительной мощностью 100 петафлопс. Компьютер будет применен и для информационной аналитики. В будущем это направление разработок будет являться стратегическим.

Новые интеллектуальные часы фирмы Google будут взаимодействовать с iPhone, расширяя свою функциональность. Пользователи могут посылать и получать сообщения, диктуя или выбирая из списка. Игнорировать вызовы можно будет просто накрыв часы рукой. Имеется возможность нарисовать какую-то фигуру на экране и послать ее изображение своему партнеру. С помощью часов можно получить доступ к сервису Apple Pay (платежная система, на базе протокола NFC). Можно использовать часы и при спортивных разминках.

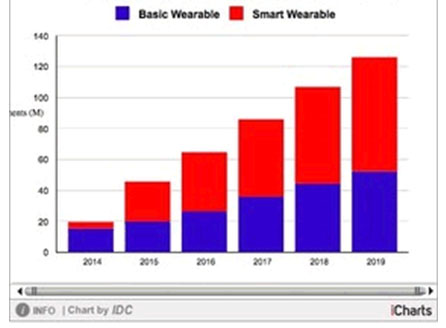

Ожидается стремительный рост продаж смарт-часов Apple в 2015 году. Объем продаж таких часов в 2015 году ожидается на уровне 20-40 миллионов. Прогноз продаж на ближайшие годы показан на рис. 8.

Рис. 8. Результаты 2014 года и прогноз продаж смарт-часов на ближайшие годы

Компания Microsoft подтвердила, что намерена отказаться от брэнда браузера Internet Explorer в пользу нового варианта Spartan (ОС Windows 10).

Согласно ряду отчетов, Intel и IBM активно ищут специалистов по биткоинам. Как объяснил Танасе, старший исследователь по вопросам безопасности группы исследований и аналитики в «Лаборатории Касперского» (GReAT), IT-корпорации интересует не сама криптовалюта, которая, к слову, подвержена резким колебаниям курса, а лежащая в ее основе технология BlockChain. Технология учета биткоин-транзакций BlockChain, возможно, более революционна, чем сама криптовалюта

Правительственные агентства США остановили продажу компанией Intel микропроцессоров в Китай. Целью этого запрета является отказ содействию компьютерному моделирования ядерного оружия в КНР. Департамент коммерции США сообщил компании Intel, что для поставки определенных компонентов (Xeon и Xeon Phi) в Китай необходима специальная лицензия. Эти компоненты нужны для построения нового, более мощного суперкомпьютера в КНР. Под это эмбарго попали 4 китайских института, в частности China’s National University of Defense Technology и National Supercomputing Center of Guangzhou. Такие компоненты продавались ранее КНР для суперкомпьютеров многие годы. Ожидается, что этот запрет ускорит разработки аналогичных процессоров в самом Китае.

Суперкомпьютер Tianhe-2 должен быть обновлен (до 100 перафлопс) в текущем году, но это будет трудно сделать, так как компания Intel не сможет поставить в КНР свои процессоры Xeon. США намерены создать свой суперкомпьютер на 100 петафлопс, но они планируют это сделать лишь в 2017 году. Китайские специалисты заявили, что они хотели бы сотрудничать с США в сфере суперкомпьютеров, но теперь не смогут это сделать.

В китайском самом мощном в мире суперкомпьютере Tianhe-2 установлено 48,000 чипов Xeon и Xeon Phi.

США продолжает соревнование с Китаем в области суперкомпьютеров и намерены запустить свою 180-петафлопсную систему-Aurora в 2018 году. Этот компьютер строится по заказу министерства энергетики США. DOE инвестирует в эту программу 200 млн. долларов. Aurora будет базироваться на разработке компании Cray Shasta. Эта система должна обеспечить ускорение обмена между оперативной памятью, системами долговременного хранения данных и процессорами.

Компания Intel предлагает миниатюрный модуль, который может превратить любой дисплей в полнофункциональный компьютер с ОС Windows. Это устройство подключается к дисплею через micro-USB и разъем HDMI и может стать полезным для организации презентаций. Размер модуля 0.4 x 1.5 x 4.5 дюймов. К модулю можно подключить внешнюю память емкостью до 128ГБ. Устройство снабжено WiFi и blutooth интерфейсами, что позволяет подключать клавиатуру и мышку. В модуле применен 4-ядерный процессор Atom Z3735F, потребляющий всего 2,2 Вт. В состав устройства входит также флэш память 2ГБ eMMC. Устройство может работать с такими приложениями как Microsoft Word, Excel и PowerPoint, а также Skype, Gmail и многие браузеры.

Рис. 9. Миниатюрный модуль Intel для подключения к дисплеям

Компания Intel разработала новую технологию изготовления более миниатюрных транзисторов, которая позволит перейти от разрешения 14 нм к 10нм. Такая миниатюризация может означать увеличение быстродействия чипов при одновременном понижении энергопотребления. Ожидается, что в 2017-18 годах будет достигнуто разрешение 7 нм. Рассматривается возможность использование FinFET транзисторов с квантовым колодцем на основе InGaAs. Ожидается, что к 2016 году по технологии 3D Restive RAM будут созданы чипы памяти емкостью 1ТБ.

19 апреля 2015 года закону Гордона Мура исполнилось 50 лет и он, как это не удивительно, все еще действует. Первая публикация на эту тему имела место в Electronics Magazine 19 апреля 1965 года. Этот эмпирический закон раньше обещал удвоение активных элементов на чипе каждые полтора года, теперь — каждые два года.

Утверждается, что отсутствие в некоторых областях США широкополосных каналов Интернет, ограничивает возможность развития телемедицины.

Интернет вещей (IoT)

Интернет вещей в процессе реализации должен будет решить несколько тяжелых проблем. Миниатюризация компонентов позволяет встраивать процессоры и другие узлы практически в любые вещи (лампы, автоматику открывания ворот гаража, фонтаны, в обувь, дверные замки и пр.). Но для реализации Интернета вещей потребуются новые стандарты, которые усложнят и без того сложную систему. Следствием этого станет расширение списка разнообразных уязвимостей, ведь взаимодействующие вещи должны будут осуществлять взаимную авторизацию.

Компания Intel рассчитывает получить 9млн.$ за счет внедрения техники Интернета вещей (IoT) на своем заводе в Пенанге, Малайзия.

До сих пор нет единого набора стандартов для Интернета вещей, фонд Eclipse пытается облегчить задачу разработчикам. Группа выпустила документ Open IoT Stack для Java. Продукт имеет открытые коды и поддерживает стандарты MQTT, CoAP и Lightweight M2M.

Рост бюджета безопасности будет характеризоваться двухзначной цифрой (это вне банковской и оборонной сфер). Ставится вопрос о выработке единого языка (такого как Structured Threat Information Expression) для интеграции данных, сопряженных с IoT. В будущем году к Интернет будет подключено 4,9 млрд. объектов IoT, что с неизбежностью увеличит уязвимость сети в целом.

Компания IBM намерена инвестировать 3 млрд. долларов за ближайшие четыре года в Интернет вещей. Компания будет предлагать бизнесу большое разнообразие систем, датчиков и сервисов в данной сфере. К 2021 году в мире ожидается 28 млрд. устройств IoT. General Electric прогнозирует, что IoT-системы добавят 15 триллионов в валовый мировой продукт за ближайшие 20 лет. Подписано несколько соглашений для разработки и производства специальных чипов для устройств IoT.

Безопасность

Китайское правительство обвиняется в проведении шпионской компании протяженностью в 10 лет. Целью компании было получение критической информации из стран Юго-восточной Азии и Индии. Это заявление было сделано в докладе FireEye по проблемам сетевой безопасности. Доклад охватывает события, начиная с 2005 года.

В Китае разработано специальное средство для организации сверхмощных DDoS-атак под названием ‘Great Cannon’. Это средство впервые было использовано против групп GitHub в Китае, которые выступают против Интернет-цензуры. Атака была организована с использованием китайского “Great Firewall”, блокирующего доступ к Facebook, Twitter и некоторым другим ресурсам. Технология атаки отличается от традиционных.

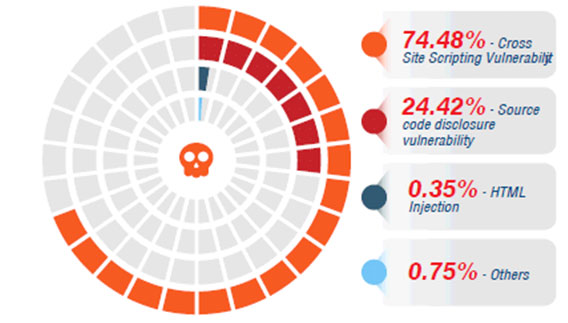

Компания Inusface представила обзор состояния сетевой безопасности для первого полугодия 2014 года. На рис. 10 ниже отображены доли различных видов атак.

Рис. 10. Доли различных видов атак в первом полугодии 2014 года

Хакеры делают свои атаки типа drive-by download более скрытными за счет бесфайлового заражения. Вредоносные программы встраиваются в существующие легальные процессы.

Канадский эксперт Rob VandenBrink считает, что кража номера кредитной карты является сегодня вполне реальной угрозой. Любая конфигурационная ошибка в системе PCI-DSS позволяет хакеру получить удаленный доступ. Проблема усугубляется тем, что по данным министерства внутренних дел США более 1000 бизнес-систем (PoS — Point of Sale) заражены вредоносными кодами. Программы типа Backoff, BlackPOS и JackPOS буквально охотятся за системами, где платежные операции производятся с использованием открытых текстов, и считывают нужные им данные из оперативной памяти. Хакеры пытаются также ловить момент, когда в платежной среде данные кредитной карты оказываются дешифрованы.

Martin Roesch, ответственный за архитектуру безопасности в компании CISCO отмечает, что сейчас мы сталкиваемся с принципиальной новой ситуацией в сфере безопасности. Он имеет в виду широкое использование мобильных средств, Интернета вещей и попыток государства получить доступ к персональным данным (NSA США). Все это, разумеется, помимо традиционных угроз: инсайдеров, вирусов и пр.

Стало известно, что серверы частных виртуальных сетей, базирующиеся на OpenVPN, могут стать уязвимы для удаленно исполняемых программ через Shellshock. Уязвимыми оказываются системы, использующие оболочку Bash.

Хакеры зарабатывают до 25000$ в день за счет использования зараженных рекламных объявлений. Для предотвращения заражений пользователям рекомендуется:

- Не кликать мышкой на кнопках типа «You are n-th visitor and won an iPad/iPhone/ или что-то еще»

- Предпринимателям нужно делать все, чтобы избежать включения предприятия во вредоносную рекламную компанию, это может погубить имидж фирмы.

- Обновлять периодически ОС и прикладные программы

- Использовать специальные программы для выявления вредоносной рекламы (легальные).

- Быть особенно осторожным в сезоны предпраздничных распродаж.

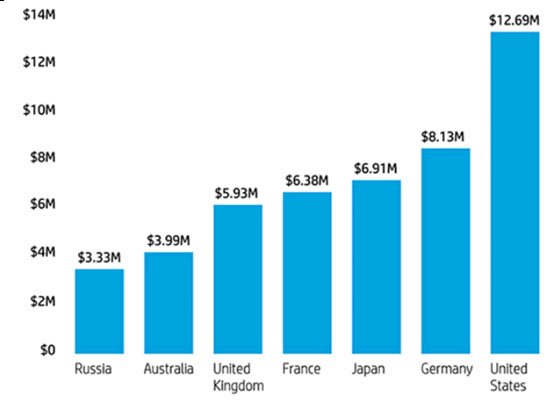

На рис. 11 представлены результаты оценки средней стоимости киберпреступлений в 2014 году. Малое значение потерь в России не должно успокаивать, так как потоки денег у нас заметно меньше. Если же отнормировать значение потерь на поток, то РФ сможет претендовать на первое место.

Рис. 11. Стоимость киберпреступлений в 2014 году

Уязвимость Shellshock открывает новый этап атак против Linux-систем. В 2014 году в базу данных уязвимостей (на 30-09-2014) внесено 5200 записей. Может так получиться, что в текущем году будет побит рекорд по числу уязвимостей 2006-го года. Смотри рис. 12.

Рис. 12

Иранские хакеры за последние два года скомпрометировали авиалинии, аэропорты и критическую инфраструктуру многих фирм. Жертвами стали 50 организаций из 16 стран (США, Канада, Китай, Англия, Франция, Германия, Индия, Израиль, Кувейт, Мексика, Пакистан, Катар, Саудовская Аравия и др.). Предполагается, что в группу хакеров входит около 20 человек, а их деятельность финансируется правительством Ирана.

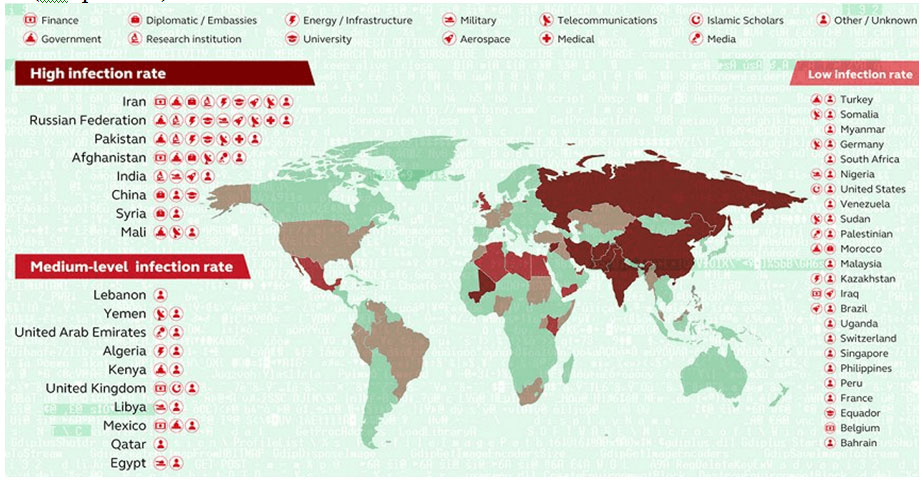

Группа киберпреступников “Equation” предприняла ряд атак против объектов в различных странах мира и прежде всего против Ирана и России. Предполагается, что эта группа тесно связана с АНБ США. Кроме названных стран были атакованы Пакистан, Афганистан, Индия и Китай. Активность группы была выявлена Лабораторий Касперского. Обнаружено около 300 доменов, соединенных с группой “Equation”, имена наиболее старых были зарегистрированы еще в 1996 году. Многие из них в настоящее время пассивны. Разработанное группой программное обеспечение способно перепрограммировать жесткие диски, что делает вредоносные коды трудноустранимыми. Это, по мнению лаб. Касперского, наиболее оснащенная и опасная группа, от которой пострадало более 500 организаций. В мире имеется 100 контрольно-командных серверов, расположенных в частности в США, Великобритании, Италии, Германии и ряде других стран (см. рис. 13).

Рис. 13. Страны-жертвы Equation group (заимствовано с сайта лаборатории Касперского)

Россиянин Vladimir Drinkman, обвинен в крупномасштабной атаке на Nasdaq, Dow Jones, Heartland Payment Systems и 7-Eleven. Украдены 160 миллионов номеров кредитных карт. Хакер был арестован в Нидерландах и экстрадирован в США. Большинство взломов было выполнено с использованием SQL-injection.

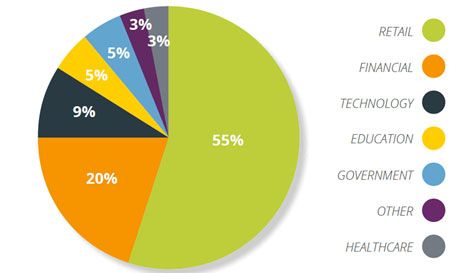

Число записей, украденных в 2014 году достигло 1.023.108.267 (увеличение по данным Gemalto по сравнению с 2013 годом на 78%). Каждую минуту крадется 1947 записей. В США число инцидентов такого рода за 2014 год составляет 1107, в Европе — 190 (из них в России 3). На рис. 14 представлены значения долей потерь данных в разных отраслях, основная часть краж приходится на сферу торговли (55%), на втором месте находится финансовая отрасль (20%).

Рис. 14. Доли утраченной информации в различных отраслях деятельности

Министерство юстиции США объявило вознаграждение в 3 млн. долларов за информацию, которая поможет арестовать Е. М. Богачева, подозреваемого в том, что он является администратором botnet Gameover Zeus. Эта botnet использована для заражения 1 миллиона компьютеров за последние 2 года. Считается, что Богачев возглавляет банду хакеров, нацеленную на банковский бизнес.

Ссылки на первоисточники можно найти на страницах: http://book.itep.ru/10/2014.htm, ~/2015.htm, http://book.itrp.ru/4/7/resources.htm, а сами первоисточники в депозитарии http://book.itep.ru/1/deposi.htm.